Berufs-Hacker deckt Sicherheitsmängel in E-Health-Anwendungen auf

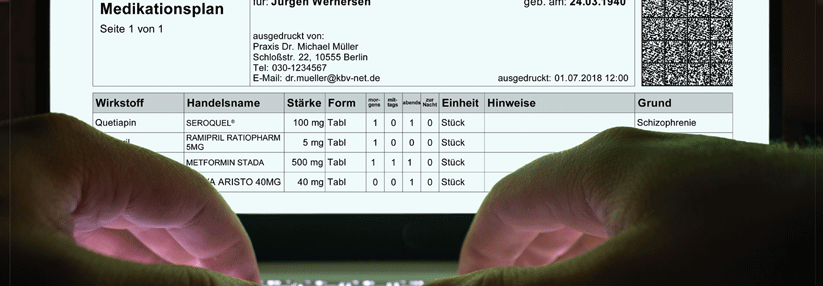

Bei einer der E-Health-Anwendungen gelang es dem Pentester, eine vor unbefugtem Zugriff geschützte Datei über die Druckfunktion aufzurufen. Diese Sicherheitslücke wurde nach Bekanntwerden umgehend geschlossen.

© iStock.com/Cosminxp Cosmin

Bei einer der E-Health-Anwendungen gelang es dem Pentester, eine vor unbefugtem Zugriff geschützte Datei über die Druckfunktion aufzurufen. Diese Sicherheitslücke wurde nach Bekanntwerden umgehend geschlossen.

© iStock.com/Cosminxp Cosmin

Martin Tschirsich ist ein Hacker. Aber einer von den Guten: ein Pentester. Sein Job ist es, Schwachstellen und Datenschutzlücken in Programmen zu finden. Oft macht er das im Auftrag eines Unternehmens, manchmal um die Welt der Daten ein bisschen sicherer zu machen. Als im September des letzten Jahres 13 Krankenkassen die Gesundheitsapp Vivy auf den Markt brachten und nur einen Tag später ein IT-Sicherheitsexperte schon vermeldete, dass Vivy das Benutzerverhalten auswertet und in die USA und nach Singapur weiterleitet, hat sich Tschirsich die App, die nicht nur an Impftermine erinnert, sondern auch Befunde verschickt, heruntergeladen und genauer angeschaut.

Auch der jüngste Datenklau lässt alarmierende Stimmen aus Ärzteschaft laut werden

„Das grausamste Beispiel“ für fehlende Datensicherheit nennt die KV Hessen die Gesundheitsakte Vivy in einem offenen Brief an Dorothee Bär (CSU), Staatsministerin für Digitalisierung, und fragt, wie jene, die wie Frau Bär Kritik als Blockade abtun, sich bei dem Anfang des Jahres bekannt gewordenen Datendiebstahl von einem „Skript-Kiddie“ vorführen lassen konnten.

Auch KBV-Chef Dr. Andreas Gassen betont, dass Digitalisierung kein Allheilmittel sei. „An die Adresse der digitalbegeisterten Politiker sei gesagt: Wollen Sie irgendwann Ihre Gesundheitsdaten in den Medien wiederfinden?“

Die Freie Ärzteschaft fordert den Stopp der Online-Anbindung von Arztpraxen. Medizinische Daten dürften nur dezentral gespeichert werden und die Verpflichtung von Arztpraxen, sich an die zentrale Telematikinfrastruktur anzuschließen, sei sofort auszusetzen. Die Politik habe die Voraussetzungen dafür zu schaffen, dass Ärztinnen und Ärzte die Schweigepflicht einhalten können.

Dr. Wolfgang Krombholz, Vorsitzender KV-Bayerns, wendet sich an Gesundheitsminister Jens Spahn (CDU): „Fest steht, dass dies für die Politik ein Signal sein muss, sich endlich mit dem Thema Datensicherheit und Datenschutz in angemessener Form auseinanderzusetzen.“ Dagegen habe Staatsministerin Bär „in verstörender Weise“ mit Sätzen wie „Wir sind insgesamt bei allem zu zögerlich und zu sehr von Ängsten getrieben und gehemmt“ fehlende Sachkenntnis bewiesen.

Vier Wochen später ist er zusammen mit Thorsten Schröder vom IT-Unternehmen modzero und einem 30-seitigen Sicherheitsbericht in der Hand an Vivy herangetreten – Coordinated Disclosure, koordinierte Enhüllung, nennt man es, wenn Hacker dem „angegriffenen“ Unternehmen Zeit geben, die Sicherheitslücken vor der Veröffentlichung zu schließen.

Fünfstellige Session-ID, das löst Gelächter aus

Um welche Art Schwachstellen handelte es sich konkret? In seinem Talk vor Hunderten Kongressteilnehmern aus Hackerszene und -umfeld geht Tschirsich ins Detail. Als Cloud-Plattform habe Vivy für einen Datenaustausch zwischen Arzt und Patient eine Session mit fünfstelliger Session-ID aus Kleinbuchstaben erstellt – Gelächter aus dem Publikum. Der Hack-Affine weiß: Es reicht ein kleines Skript, um in weniger als 24 Stunden alle Möglichkeiten einer fünfstelligen ID auszuprobieren und nachzuschauen, was sich hinter der ID Interessantes versteckt: Patientenname, Geburtsdatum, behandelnder Arzt und Fachrichtung, Adressen, Versichertennummer. Man nennt das Brute Forcing, die Methode der rohen Gewalt. Um ein Dokument einzusehen, benötigte man außerdem eine vierstellige Pin – erneutes Gelächter im Publikum. Denn eine solche lässt sich mit gerade mal 10 000 Versuchen knacken. Auch die Methode des Phishings, der Datenabschöpfung, klappte erstaunlich gut. Es wäre einem User kaum aufgefallen, hätte Tschirsich als echter Hacker getan, was ihm als Pentester gelungen ist: über eine eingeschleuste Passwortabfrage das Passwort des Users umzuleiten in die eigenen Hände. Für den vollen Zugang zur App braucht es dann noch eine Pin. Wie kommt man da ran? „Probieren wir halt mal!“, so Tschirsich – und konnte auch diese Hürde mittels Brute Forcing nehmen. Genauso wie die Ende-zu-Ende-Verschlüsselung der App. Denn der Key, der im Browser des Arztes erzeugt und gespeichert wird, war anfällig für eingeschleuste Skripte.In 24 Stunden alle Mängel behoben – kann das sein?

Zu mehr als 15 Befunden (modzero.ch/modlog/) dieser Art hat der Pentester Vivy informiert und dem Unternehmen Frist zur Nachbesserung gewährt. Vivy ließ jedoch bereits kurz nach der Veröffentlichung verkünden, es hätte zu keinem Zeitpunkt eine reales Risiko für die Nutzer bestanden. Und deutete den Pentestern gegenüber offensichtlich sogar juristische Konsequenzen an. Außerdem habe Vivy alle Sicherheitslücken innerhalb von 24 Stunden behoben. Das klingt nicht sehr wahrscheinlich, sagen Experten. Probeweise hat der Sicherheitsforscher Tschirsich bösartige Dokumente verschickt. Deren Scripte wurden im Browser ausgeführt – und die App sendete daraufhin brav die Dokumente aller Patienten, mit denen der Arzt über die App kommuniziert, an den „Hacker“. Fehler zu diesem Zeitpunkt also keineswegs behoben. Ein anderer Fehler wurde aber behoben, so Tschirsich: Der Key sei jetzt lesegeschützt – aber leider nicht schreibgeschützt (Gelächter im Publikum). Ein Hacker könnte ihn also überschreiben und alle Dokumente, die an den Arzt geschickt werden, entschlüsseln. Und wie sieht es bei anderen Anwendungen aus dem E-Health-Bereich aus?, fragte sich Tschirsich und fing an zu stochern. Das Gesundheitskonto Vitabook gibt es seit 2011. Seine Funktionen sind mit denen von Vivy vergleichbar – sein Sicherheitsniveau offensichtlich auch: Über Einschleusung von Datenbankbefehlen sei der Zugriff auf Gesundheitsdaten möglich. Ihre Verschlüsselung sei unzureichend, genauso wie die Passwortfunktion. Können es Ärzte besser? Die Plattform meinarztdirekt.de wurde von einem Hausarzt gegründet. Tschirsich stochert und findet fremde Rechnungen, die er nicht einsehen kann – aber ausdrucken.Ob aus der Branche oder Start-up: Perfekt ist keiner

Teleclinic ist der Technologiepartner von docdirekt, dem Videosprechstunden-Anbieter der KV Baden-Württemberg. Hier hat der Tester versucht, die Browseranfrage nach Passwortänderung so zu manipulieren, dass er das Passwort eines anderen Users ändern konnte. Und war erfolgreich. Also lasst die Profis ran? Bei der Gesundheitsakte TK-safe, noch in der Beta-Version, wurde viel richtig gemacht – sie glänzt allerdings mit einem Manko: Der Wiederherstellungsschlüssel, der den Zugang zur Gesundheitsakte bei Verlust des Handys ermöglichen soll, sei unzureichend gesichert. CGM Life von CompuGroup ist eine Plattform mit verschiedenen Anwendungen, die direkt, aber auch über bestimmte Krankenkassen genutzt werden können. Einige davon sind mit einer 2-Faktor-Authentifizierung geschützt. Kommt ein Eindringling über den Eingang A (z.B. eine Krankenkasse), steht er vor verschlossener Tür. Über CGM direkt dagegen hätte er es vielfach leichter – als hätte man eine Tür des Hauses mit zwei stabilen Balken gesichert, die andere nur mit einem Schlüsselchen. Weitere mögliche Angriffspunkte sind die sechsstellige Pin, die mit „roher Gewalt“ bezwungen werden kann, und die Erzeugung des privaten Keys, die einem interessierten Hacker genug Information an die Hand gibt, um Passwörter mit guter Wahrscheinlichkeit mithilfe eines „Wörterbuchangriffs“ zu errechnen. Im Finanzreport vom vergangenen Jahr nennt CGM Wahrscheinlichkeiten zu Datenverarbeitungsrisiken. Man rechne grundsätzlich mit Jahreshöchstschäden von 18 Millionen und mit 5%iger Wahrscheinlichkeit auch mit höheren, unerwarteten Schäden. Der Pentester rechnet vor: Wenn in einem Jahr mit 5-%-Wahrscheinlichkeit ein Datenverlust eintreten kann, so ist eine Gesundheitsakte im zweiten Jahr noch zu 90 % sicher, im dritten Jahr nur noch zu 86 % – und nach 50 Jahren kann gerade noch mit 8%iger Sicherheit davon ausgegangen werden, dass die Daten sicher sind.„Lasst uns Einfluss nehmen, solange es noch geht“

Schwarzmalerei? In den USA sind in den letzten fünf Jahren 30 Millionen und damit bereits 10 % der Patienten vom Verlust ihrer Patientendaten betroffen. In Norwegen sind in 2018 3 Millionen Akten offengelegt worden, mehr als die Hälfte der Bevölkerung war betroffen. Und in Dänemark hat es fast alle Bürgerinnen und Bürger erwischt, weil zwei CD an die falsche Adresse geschickt wurden. Tschirsich sieht sich selbst als Techniker. Aber er betont: Angriffe auf Bankensysteme seien messbar und könnten finanziell ausgeglichen werden – Schäden über den Datendiebstahl von Gesundheitsdaten seien dagegen unheilbar. Werde die HIV-Infektion, die Abtreibung oder die Erbkrankheit öffentlich und bekomme jemand deswegen in zehn Jahren keinen Job, sei der Schaden für den Einzelnen weder messbar noch heilbar. „Die gesellschaftliche Antwort hierauf müssen wir zusammen mit den Medical Professionals finden,“ so Tschirsich. Und appelliert an seine Zuhörer, Einfluss auf die Politik zu nehmen. Solange es noch geht.Reaktionen der Anbieter:

Im Vorfeld dieser Berichterstattung zu Sicherheitslücken in E-Health-Anwendungen hat Medical Tribune die entsprechenden Anbieter auf die im Text erwähnten Sicherheitsmängel angesprochen. Gefragt haben wir: Wurde Ihr Unternehmen vor der Veröffentlichung dieser Sicherheitslücken (35C33, Vortrag von Martin Tschirsich vom 27.12.2018) informiert? Und: Bestätigen Sie die Mängel und konnten die Sicherheitslücken in der Zwischenzeit geschlossen werden? Im Folgenden Auszüge aus den Antwortschreiben der Anbieter in der Reihenfolge, wie sie im Text erscheinen:

Bei TK-Safe handelt es sich nicht um eine klassische App, die im App-Store heruntergeladen werden kann. Die Gesundheitsakte der TK kann ausschließlich von TK-Versicherten genutzt werden und ist nur über eine mehrfach gesicherte Authentifizierung über die TK-App erreichbar. Wie Herr Tschirsich in seinem Beitrag auf dem 35c3 betonte, ist TK-Safe durch diese besondere IT-Infrastruktur sehr sicher und hebt sich im Punkt Datensicherheit deutlich von Wettbewerbern ab. Entsprechend ist der Wiederherstellungscode, der bei TK-Safe auf dem Smartphone des Nutzers generiert wird, nicht vergleichbar mit den Sicherheitsschlüsseln anderer Aktenmodelle. Bildlich gesprochen ist der von Ihnen erwähnte Code lediglich einer von drei Schlüsseln, die im Fall des Verlusts des Smartphones, die Wiederherstellung der Gesundheitsakte auf einem neuen Smartphone ermöglichen. Selbst wenn ein Hacker an den Code gelangt, kommt er nicht an die Daten des Nutzers, da es noch zwei weiterer Sicherheitsmerkmale - dem Freischaltcode für die TK-App und dem persönliche Passwort des Nutzers - bedarf. Zusätzlich wird auch noch die TK- Versichertennummer benötigt. CGM Life, Anwendungsplattform, CompuGroup Medical SE Wurde Ihr Unternehmen vor der Veröffentlichung dieser Sicherheitslücken (27.12.2018) informiert? Ja, wir wurden im Vorfeld informiert. Wir haben daraufhin die gemeldeten möglichen Sicherheitslücken umgehend untersucht und geschlossen. Die ständige Steigerung von Sicherheit ist ein Grundbestandteil aller unserer Prozesse. Bestätigen Sie die Mängel und konnten die Sicherheitslücken in der Zwischenzeit geschlossen werden? Ja, es gab Schwachstellen, die jedoch inzwischen alle behoben sind. Da zu "schwache" Passwörter das Ausnutzen der Sicherheitslücken erst ermöglicht haben, wurden zudem auch die Anforderungen an die von den Nutzern verwendeten Passwörter erhöht. Die Sicherheitslücken betrafen zudem nur einen Teil unserer Nutzer. Der nicht betroffene Teil unserer Nutzer arbeitet in den Anwendungen wie „Meine Gesundheit“ mit doppeltem Schutz über die sogenannte Zwei-Faktor-Authentifizierung. Dies wurde in dem Kongressbeitrag auch positiv erwähnt.

Vivy, Gesundheits-App

(…) In Bezug auf den von Ihnen angesprochenen 35C3 ist es so, dass alle im Rahmen des Vortrags gezeigten Szenarios zum Zeitpunkt des Vortrags selbst schon seit längerem nicht mehr durchführbar waren. Wir wurden grundsätzlich, wie von uns im Oktober mitgeteilt, im September von Modzero über deren Erkenntnisse informiert. Dazu gab es hier detaillierte Informationen: https://www.vivy.com/modzero-bericht/. Daten von Nutzern sind zu keinem Zeitpunkt abgeflossen. Kein Vivy Nutzer ist zu Schaden gekommen. (…) Generell beziehen wir die User in die Entwicklung der Vivy App stetig mit ein, da wir diese von der Perspektive des Patienten heraus entwickeln. Ähnlich gehen wir auch mit IT-Sicherheitsexperten um: So haben wir beispielsweise ein Bug-Bounty-Programm aufgesetzt, bei dem externe IT-Experten von uns dafür belohnt werden, wenn sie uns Hinweise auf mögliche Angriffsvektoren geben. Zudem haben wir Vivy kürzlich verschiedenen Penetrations-Tests unterzogen und erläutern im Sinne der Transparenz das Sicherheitskonzept von Vivy in einem von uns veröffentlichten White Paper zur Sicherheitsarchitektur. Dies finden Sie auch auf der oben genannten Seite. Wir sind offen für produktive Kritik und suchen den Dialog. Wir denken, dass man den Menschen in Deutschland die Potenziale der Digitalisierung für ihre persönliche Gesundheit nicht vorenthalten sollte. Unserer Ansicht nach muss es darum gehen, diese an den höchsten Anforderungen ausgerichtet zu ermöglichen. Daran arbeiten wir jeden Tag.Vitabook, Gesundheitskonto

Nein, wir sind nicht vorab über diese Sicherheitslücken informiert worden. Nein, wir bestätigen auch keine Sicherheitslücken. Welche SQL-Injections der Referent genau meint, hat er uns nicht mitgeteilt. Dies ist der einzige Aspekt, der zumindest theoretisch eine Sicherheitslücke sein könnte, wenn der Punkt denn zutreffen würde. Derart pauschal lässt sich darauf aber auch schwer reagieren. Wir überwachen selbstverständlich ständig unser gesamtes System, so dass solche relativ simplen Angriffsstellen überhaupt nicht da sind. Bei Hunderttausenden Zeilen Code hilft eine solche, pauschale Aussage leider nicht weiter. Wenn der Referent also konstruktive Kritik vorbringen möchte, dann möge er uns bitte ganz konkret kontaktieren und ganz konkret mitteilen, was er meint, gefunden zu haben. Die Vorwürfe, die der Gründer der modzero AG (Herr Tschirsich) bei dem CCC-Vortrag darlegt, sind reichlich unspezifisch und allgemein. (…) Er hält uns eine nicht vorhandene „Ende-zu-Ende-Verschlüsselung“ vor. Da gibt es sehr unterschiedliche Definitionen, was damit gemeint ist. Weiterhin sind allgemein SQL-Injections vorgehalten worden. Hier überprüfen wir noch, was damit genau gemeint war. (…) Die Kritik, die also in Sachen vitabook gelaufen ist, ist unsachlich, unspezifisch und in der Sache gar kein Aufreger – also ein Sturm im Wasserglas. Es wird immer wieder Kritiker geben, die nicht an die Neuzeit glauben, die Pferdezüchter hatten um 1900 auch sehr massiv gegen die Autoindustrie gewettert. Aufhalten lässt sich der Fortschritt nicht. Das Speichern und Austauschen von medizinischen Daten findet statt und natürlich kann man immer noch besser werden. Das passiert sowieso fortlaufend. Man kann Systeme aber auch so unkomfortabel, kompliziert machen, dass sie gar kein User nutzt – wie den digitalen Personalausweis. Es kommt auf die Ausgewogenheit an. Wir lassen uns hier nicht irre machen und werden auch nicht besonders reagieren. Das dürfen TK, DAK & Co. gerne tun, die tatsächliche Sicherheitslücken hatten.Meinarztdirekt.de, „Online-Sprechzimmer“

Von der Veröffentlichung haben wir erst am 28.12.2018 durch eine Hinweis auf den Vortrag erfahren. Daraufhin wurde die genannte Sicherheitslücke noch am 29.12.2018 geschlossen und es wurden weitere sicherheitstechnische Code-Änderungen durchgeführt! Inhalte einer echten Arzt-Patienten-Kommunikation waren von diesem Zugang nicht betroffen und sind im Übrigen durch eine zusätzliche Verschlüsselung mit einem persönlichen und einmaligen Zugangscode sehr gut geschützt. Die auf dem 35C3-Kongress gezeigten Daten betrafen lediglich Testrechnungen innerhalb eines Testaccounts.Teleclinic, Technologiepartner von docdirect, KV Baden-Württemberg

(…) wir stehen mit der Teleclinic in ständigem Kontakt zu diversen Themen. Die Teleclinic hat uns entsprechend informiert, nach ihren Angaben wurde die Lücke innerhalb von wenigen Stunden nach Bekanntwerden geschlossen. Wir werden es nie ausschließen können, dass es irgendwo eine Sicherheitslücke gibt. Die Teleclinic hat uns versichert, dass es zu keinem Zeitpunkt Zugriff auf Patientendaten gegeben hat.TK-Safe

Martin Tschirsich hat keine Sicherheitslücken bei TK-Safe festgestellt.Bei TK-Safe handelt es sich nicht um eine klassische App, die im App-Store heruntergeladen werden kann. Die Gesundheitsakte der TK kann ausschließlich von TK-Versicherten genutzt werden und ist nur über eine mehrfach gesicherte Authentifizierung über die TK-App erreichbar. Wie Herr Tschirsich in seinem Beitrag auf dem 35c3 betonte, ist TK-Safe durch diese besondere IT-Infrastruktur sehr sicher und hebt sich im Punkt Datensicherheit deutlich von Wettbewerbern ab. Entsprechend ist der Wiederherstellungscode, der bei TK-Safe auf dem Smartphone des Nutzers generiert wird, nicht vergleichbar mit den Sicherheitsschlüsseln anderer Aktenmodelle. Bildlich gesprochen ist der von Ihnen erwähnte Code lediglich einer von drei Schlüsseln, die im Fall des Verlusts des Smartphones, die Wiederherstellung der Gesundheitsakte auf einem neuen Smartphone ermöglichen. Selbst wenn ein Hacker an den Code gelangt, kommt er nicht an die Daten des Nutzers, da es noch zwei weiterer Sicherheitsmerkmale - dem Freischaltcode für die TK-App und dem persönliche Passwort des Nutzers - bedarf. Zusätzlich wird auch noch die TK- Versichertennummer benötigt. CGM Life, Anwendungsplattform, CompuGroup Medical SE Wurde Ihr Unternehmen vor der Veröffentlichung dieser Sicherheitslücken (27.12.2018) informiert? Ja, wir wurden im Vorfeld informiert. Wir haben daraufhin die gemeldeten möglichen Sicherheitslücken umgehend untersucht und geschlossen. Die ständige Steigerung von Sicherheit ist ein Grundbestandteil aller unserer Prozesse. Bestätigen Sie die Mängel und konnten die Sicherheitslücken in der Zwischenzeit geschlossen werden? Ja, es gab Schwachstellen, die jedoch inzwischen alle behoben sind. Da zu "schwache" Passwörter das Ausnutzen der Sicherheitslücken erst ermöglicht haben, wurden zudem auch die Anforderungen an die von den Nutzern verwendeten Passwörter erhöht. Die Sicherheitslücken betrafen zudem nur einen Teil unserer Nutzer. Der nicht betroffene Teil unserer Nutzer arbeitet in den Anwendungen wie „Meine Gesundheit“ mit doppeltem Schutz über die sogenannte Zwei-Faktor-Authentifizierung. Dies wurde in dem Kongressbeitrag auch positiv erwähnt.